Autrefois relativement épargné, le continent africain est désormais cible de plus en plus de cyberattaques. En s’appuyant sur trois exemples, Benoit Grünemwald a démontré, lors du salon en ligne SIT Africa, que des groupes de cyber-espions sévissaient en Afrique en utilisant des techniques éprouvées et furtives pour brouiller les pistes.

Les cyberattaques sur le continent africain ne datent pas d’hier. Mais elles augmentent de plus en plus vite et, surtout, elles évoluent. Benoit Grünemwald, expert en cybersécurité chez ESET pour la France et l’Afrique francophone, a démontré de quelle manière, exemples à l’appui, lors du salon SIT Africa, qui s’est tenu entièrement en ligne du 21 au 23 septembre 2021. Il y explique notamment comment certaines cyberattaques ciblant les territoires africains cachent en fait des campagnes de cyberespionnage massives.

En 2012 déjà, selon un article du journal Le Monde, la Chine était accusée d’avoir installé des mouchards sur les appareils du tout nouveau siège de l’Union africaine, à Addis-Abeba, la capitale éthiopienne – financé et construit par des fonds d’origine chinoise. En 2016, ESET avait aussi analysé Sednit, un groupe de cyberespionnage, connu aussi sous les noms de Fancy Bear, Pawn Storm, Sofacy et APT28, qui ciblait notamment les adresse Gmail d’individus au sein d’ambassades en Algérie, à Djibouti et en Afrique du Sud.

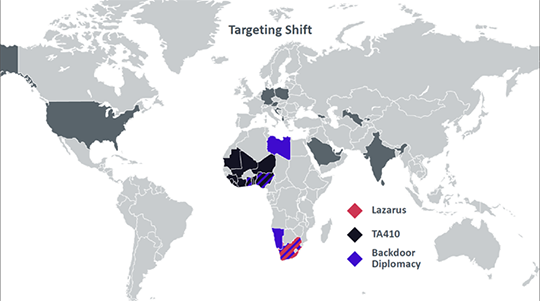

Cette année 2021, ESET a identifié trois groupes cybercriminels visant des pays africains : Lazarus, TA410 et BackdoorDiplomacy.

Avec Vyveva, le bien connu groupe Lazarus s’attaque à la logistique sud-africaine

Lazarus est un groupe qui se fait aussi appelé les Gardiens de la paix ou la Whois Team et que les renseignements américains appelle Hidden Cobra, est actif « au moins depuis 2009 », indique Benoit Grünemwald. Lazarus est notamment accusé d’être à l’origine de l’attaque sur Sony Pictures en 216 et du rançongiciel WannaCry en 2017, premier du genre à se répandre à l’échelle internationale.

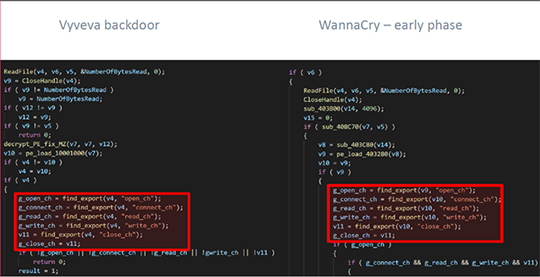

En avril 2021, les chercheurs d’ESET ont découvert une nouvelle porte dérobée utilisée pour attaquer une entreprise de logistique opérant en Afrique du Sud, qu’ils ont baptisée Vyveva. Ils l’ont attribué au groupe Lazarus en raison des similitudes dans le code de cette porte dérobée et de celui utilisé pour WannaCry mais aussi d’un faisceau d’indices, comme « l’utilisation d’un faux protocole TLS pour la communication réseau, les chaînes des lignes de commande, les méthodes de chiffrement et l’utilisation des services Tor », assurait en avril Filip Jurčacko, le chercheur d’ESET à l’origine de cette découverte.

Certaines parties du code de Vyveva sont très similaires à d’autres, que l’on retrouve dans les premières versions de WannaCry.

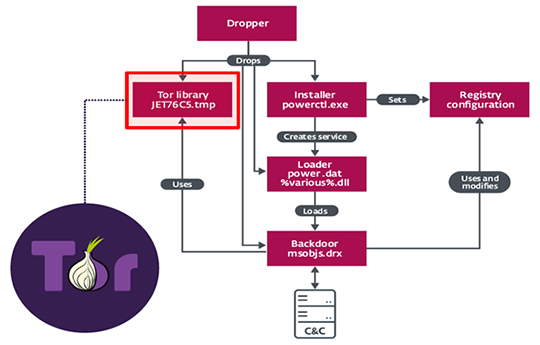

La porte dérobée Vyveva, utilisée depuis 2018 selon l’enquête d’ESET, comprend plusieurs fonctionnalités de cyberespionnage, telles que l’exfiltration de fichiers, la collecte d’informations sur l’ordinateur ciblé et ses lecteurs et la copie des horodatages d’un fichier source vers un fichier destination. Via une bibliothèque Tor, elle communique avec un serveur de commande et de contrôle toutes les trois minutes, envoyant des informations sur l’ordinateur victime avant de recevoir des commandes.

Parmi les indices qui ont permis de relier la porte dérobée Vyveva à Lazarus, on retrouve la manière qu’a le groupe cybercriminel d’utiliser Tor.

Un fonctionnement élaboré qui s’accompagne d’une spécificité, pointe Benoît Grünemwald au SIT Africa : le déploiement de Vyveva est extrêmement ciblé. En effet, les chercheurs d’ESET n’ont trouvé que deux machines victimes, soit des serveurs appartenant à la même société de logistique sud-africaine. « On se rend compte que la cible n’est pas habituelle pour Lazarus, mais on pense que cette attaque répond à une motivation financière importante », précise Benoit Grunemwald. Des recherches à retrouver dans l’article « (Are you) afreight of the dark? Watch out for Vyveva, new Lazarus backdoor ».

Après l’Amérique du Nord, TA410 cyber-espionne l’Afrique de l’Ouest

Comme Lazarus, TA410 est bien connu des chercheurs en cybersécurité. Ce groupe APT est notamment accusé d’avoir mené une campagne de piratage des infrastructures critiques, notamment les réseaux d’électricité, en Amérique du Nord en 2019 et 2020, grâce à des portes dérobées appelées LookBack et FlowCloud.

Les chercheurs d’ESET ont découvert que TA410 avait de nouveau ciblé les infrastructures critiques en 2020 mais aussi les services diplomatiques et, surtout, dans une autre région du monde : en Afrique de l’Ouest. Une enquête révélée lors de la conférence ESET World 2021, qui s’est tenu du 8 au 10 juin 2021.

En réalité, en enquêtant, les chercheurs d’ESET ont trouvé des traces de la porte dérobée LookBack dans certains appareils liés à des entreprises gérant des infrastructures critiques et à des ambassades en Afrique du Sud, ce qui leur a permis de remonter vers TA410.

Le vecteur d'infection, en revanche, était différent. Aux États-Unis, ils ont utilisé le harponnage (ou hameçonnage ciblé), tandis qu'en Afrique de l'Ouest, les cybercriminels ont sondé l'infrastructure du réseau et ont trouvé un serveur Sharepoint vulnérable, puis ont utilisé un exploit connu pour déposer un logiciel malveillant sur le serveur et pénétrer dans le réseau de l'organisation.

BackdoorDiplomacy, un nouveau mouchard diplomatique en Afrique et au Moyen-Orient

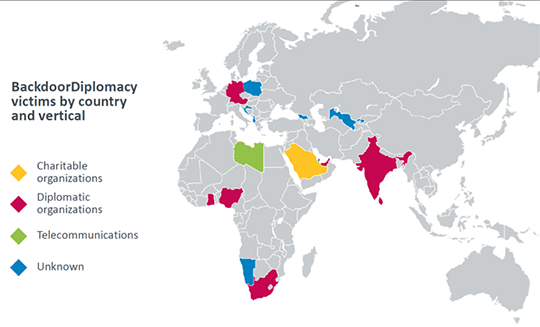

Le troisième groupe de cyberespions actif en Afrique découvert par ESET est nouveau, lui. Baptisé BackdoorDiplomacy, ce groupe cible, comme Sednit et TA410, des services diplomatiques. Plus précisément, il s’attaque principalement à des ministères des Affaires étrangères en Europe (Allemagne, Autriche), en Inde, au Moyen-Orient (Emirats arabes unis et une organisation caritative en Arabie saoudite) et en Afrique (Ghana, Nigeria, Afrique du Sud), mais aussi à des entreprises de télécommunication (en Libye).

En plus des cibles connues, comprenant des organisations diplomatiques, caritatives et des sociétés de télécommunications, BackdoorDiplomacy a également été actif en Pologne, en Croatie, en Albanie, en Géorgie, en Ouzbékistan, au Qatar et en Namibie.

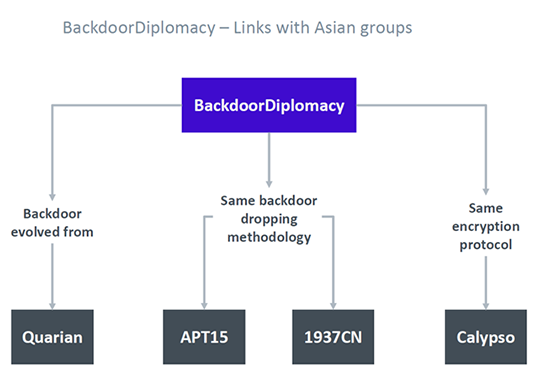

Les attaques de BackdoorDiplomacy, qui ciblent aussi bien les appareils sous Windows que ceux sous Linux, commencent généralement par l’exploitation d’applications vulnérables exposées à internet sur des serveurs, afin d’installer une porte dérobée qu’ESET nomme Turian. Le protocole de chiffrement réseau utilisé pour cette porte dérobée présente de grandes similitudes avec celui utilisé par Whitebird, une porte dérobée exploitée par Calypso, un autre groupe basé en Asie et accusé d’opérations de cyberespionnage au Kazakhstan et au Kirghizistan durant la même période que BackdoorDiplomacy (2017-2020).

BackdoorDiplomacy a mélangé plusieurs techniques précédemment utilisées pour développer et déployer sa porte dérobée.

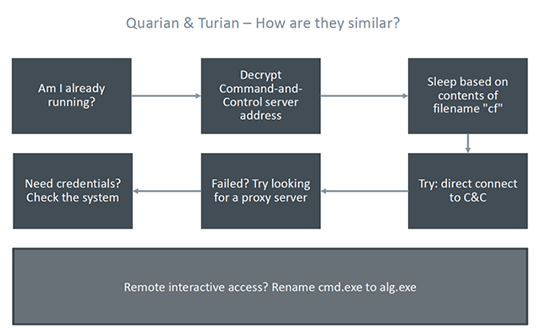

Ces deux portées dérobées sont sans doute des « évolution[s] de Quarian, une porte dérobée dont l’utilisation a été observée pour la dernière fois en 2013 contre des cibles diplomatiques en Syrie et aux États-Unis », déclarait lors de la conférence ESET World 2021 Jean-Ian Boutin, en charge des la recherche des cyber-menaces chez ESET. Des recherches à retrouver dans l’article « BackdoorDiplomacy: Upgrading from Quarian to Turian ».

Quarian et Turian répondent à un fonctionnement très similaire.

Les cyberespions derrière toutes ces opérations ont donc utilisé des techniques similaires mais légèrement modifiées, certainement pour brouiller les pistes et échapper à toute détection.

BackdoorDiplomacy est aussi capable de détecter les supports amovibles, notamment des clés USB, et de copier leur contenu dans la corbeille du disque principal. Lorsque l’insertion d’un support amovible est détectée, ils tentent de copier tous ses fichiers dans une archive protégée par un mot de passe. BackdoorDiplomacy est capable de voler les informations système de la victime, de faire des captures d’écran et de créer, déplacer ou supprimer des fichiers.

Conclusion

Autrefois relativement épargnée, l’Afrique devient de plus en plus un terreau fertile pour les groupes cybercriminels. Dans les opérations de grandes envergures, on y retrouve notamment de nombreux actes de cyberespionnage, soit de groupe ayant déjà sévi dans d’autres parties du monde et modifiant légèrement leurs techniques pour brouiller les pistes, soit de nouveaux groupes empruntant des techniques qui ont déjà fait leurs preuves, là encore en les transformant quelque peu.

En cela, l’Afrique est un bon exemple de la manière dont fonctionne les groupes cybercriminels, et notamment les groupes APT, reliés à un État et menant des opérations de cyberespionnage. Ces trois exemples d’attaques montrent enfin que le cyberespace africain est bel et bien devenu un nouveau terrain clé pour les enjeux géopolitiques.

ESET Afrique Francophone

Darina SANTAMARIA - 06 61 08 42 45 - darina.j@eset-nod32.fr

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints. À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.