Meer inzicht in uw huidige endpoint-beveiliging? Doe het Endpoint Security Assessment.

Hoe werkt ransomware?

Ransomware-cybercriminelen maken gebruik van meerdere technieken, waaronder:

- Screen locker ransomware blokkeert toegang tot het scherm van het apparaat buiten de gebruikersinterface van de malware.

- PIN locker ransomware verandert de pincode van het apparaat, waardoor de inhoud en functionaliteit ontoegankelijk worden gemaakt.

- Disk coding ransomware versleutelt de MBR (Master Boot Record) en/of kritieke bestandssysteemstructuren en voorkomt daarmee dat de gebruiker toegang heeft tot het besturingssysteem.

- Crypto-ransomware versleutelt gebruikersbestanden die op de schijf zijn opgeslagen.

Waarschuwing

Over het algemeen eist dit soort ransomware een vorm van betaling, meestal in Bitcoin, Monero of andere moeilijk te traceren cryptocurrencies. In ruil hiervoor beweren de cybercriminelen dat ze de gegevens zullen ontsleutelen en/of toegang tot de getroffen systemen herstellen. Maar er is absoluut geen garantie dat cybercriminelen hun deel van de afspraak zullen nakomen (en kunnen dit soms zelfs niet, zowel opzettelijk of vanwege incompetente codering). ESET raadt daarom aan het geëiste bedrag niet te betalen - zeker niet voordat er contact opgenomen is met ESET technical support om te kijken welke ontsleutelingsmogelijheden er zijn.

Waarom is dit belangrijk voor mkb's?

Volgens de Ponemon 2017 State of Cybersecurity in Small & Medium-Sized Businesses (SMB)-enquête werd de helft van alle organisaties die de enquête invulden in de laatste 12 maanden getroffen door een ransomware-aanval, sommigen zelfs meerdere keren. Bij de meeste slachtoffers (79%) werden hun systemen geïnfiltreerd door middel van social engineering-aanvallen.

Deze statistieken tonen twee zaken aan:

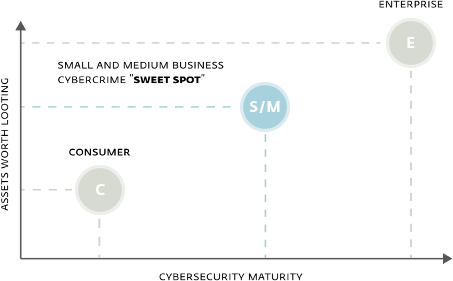

1. In tegenstelling tot hun eigen overtuigingen worden mkb's een steeds interessanter doelwit voor cybercriminelen.

2. Mkb's zijn waardevollere doelwitten voor cybercriminelen dan consumenten en kwetsbaarder dan grote enterprises, omdat het kleine en middelgrote organisaties meestal ontbreekt aan de financiële- en beveiligingsmiddelen van hun corporate tegenhangers. Deze combinatie maakt hen zeer aantrekkelijk voor aanvallers.

Lees meer

Dezelfde rapportage merkt ook op dat PC's de meest getroffen apparaten zijn (78%), gevolgd door mobiele telefoons en tablets (37%) en bedrijfsservers (34%). Als de ransomware-aanval succesvol was, betaalden de meeste slachtoffers (60%) het geëiste losgeld. Het bedrag dat zij betaalden lag gemiddeld hoger dan $2.150. Maar er zijn betere manieren om met ransomwaredreiging om te gaan, vooral door te focussen op voorkomen en herstellen.

Hoe u uw organisatie beschermd houdt

Basisstappen voor voorkomen en herstellen:

- Maak regelmatig back-ups van gegevens en bewaar ten minste één volledige back-up van de meest waardevolle data offline

- Houd alle software en applicaties – inclusief besturingssystemen – gepatcht en up-to-date

- Gebruik een betrouwbare, meerlaagse beveiligingsoplossing en houd deze gepatcht en up-to-date

Aanvullende beschermingsmaatregelen

- Verklein het aanvalsrisico door alle onnodige diensten en software te deactiveren of verwijderen

- Scan netwerken op risicovolle accounts met zwakke wachtwoorden en zorg ervoor dat deze verbeterd worden

- Limiteer of verbied het gebruik van Remote Desktop Protocol (RDP) buiten het netwerk, of schakel Network Level Authentication in

- Gebruik een Virtual Private Network (VPN) voor medewerkers die op afstand toegang hebben tot bedrijfssystemen

- Herevalueer firewallinstellingen en sluit alle niet-essentiële poorten die tot een infectie kunnen leiden

- Toets regels en beleid voor gegevensuitwisseling tussen interne bedrijfssystemen en externe netwerken

- Bescherm de configuraties van uw beveiligingsoplossing met een wachtwoord om te voorkomen dat ze door een aanvaller worden uitgeschakeld

- Segmenteer de bedrijfs-LAN in subnets en verbind deze met firewalls om lateral movement en de mogelijke impact van ransomware, of andere aanvallen, binnen het netwerk te beperken

- Beveilig uw back-ups met tweefactor- of multifactorauthenticatie

- Train uw medewerkers regelmatig in het herkennen van cyberdreigingen en het omgaan met social engineering-aanvallen

- Beperk toegang tot gedeelde bestanden en mappen tot alleen degenen die het nodig hebben; stel de inhoud in als alleen-lezen en verander deze instelling alleen voor medewerkers die moeten kunnen bewerken

- Schakel detectie van mogelijk onveilige/ongewenste applicaties (PUSA/PUA) in om middelen te detecteren en blokkeren die door aanvallers misbruikt kunnen worden om de beveiligingsoplossing uit te schakelen

Geen enkele organisatie is volkomen veilig voor ransomware

Als uw organisatie nog niet is getroffen door ransomware, bent u misschien geneigd om aan te nemen dat deze dreiging is voorbehouden aan grotere organisaties. De statistieken wijzen uit dat u het mis heeft. Een doelgerichte aanval kan ook uit de hand lopen en lukraak schade aanrichten, zelfs wereldwijd. In juni 2017 vond een malware-aanval in Oekraïne, gedetecteerd door ESET als Diskcoder.C (ook wel Petya or NotPetya), snel zijn weg buiten de landsgrenzen. Later bleek dit een uit de hand gelopen, goed georganiseerde supply chain-aanval die populaire accountingsoftware infiltreerde om Oekraïense organisaties aan te vallen en te schaden. Hierdoor werden vele internationale en kleinere bedrijven geïnfecteerd, met honderden miljoenen Amerikaanse dollars schade tot gevolg.

Een andere ransomewareworm, door ESET gedetecteerd als WannaCryptor.D (ook wel WannaCry), verspreidde zich razendsnel met behulp van de gelekte NSA-tool EternalBlue. De tool exploiteerde een kwetsbaarheid in het SMB (Server Message Block) netwerkprotocol, voornamelijk gebruikt om gedeelde toegang tot bestanden en printers toe te kennen. Hoewel Microsoft bijna twee maanden voor de aanval al patches uitbracht voor de meeste kwetsbare Windows besturingssystemen, infiltreerde WannaCryptor.D netwerken van duizenden organisaties over de hele wereld. De kosten van de schade die het resultaat waren van deze cyberaanval worden geschat op miljarden Amerikaanse dollars.

ESET-beveiliging beschermt tegen ransomware

ESET PROTECT

Advanced

Bescherm de computers, laptops en mobiele apparaten van uw bedrijf met beveiligingsproducten die allemaal worden beheerd via een cloudgebaseerde beheersconsole. De oplossing omvat cloudgebaseerde sandboxingtechnologie om zero-day dreigingen en ransomware te voorkomen en volledige schijfversleuteling voor verbeterde gegevensbeveiliging.