Los parches para Windows Print Spooler están disponibles, sin embargo, los problemas parecen persistir

Mientras que se filtran noticias sobre el reciente parche de seguridad para el servicio de Windows Print Spooler que aparentemente causaba problemas de impresión, Microsoft está revirtiendo las correcciones de la vista previa de la actualización acumulativa de junio de 2021, que aparentemente es la verdadera fuente de los problemas de impresión en lugar del parche fuera de banda para PrintNightmare (también conocido como CVE-2021-34527 / CVE-2021-1675).

Sin relación con los problemas de impresión, los investigadores señalaron que el parche, que tiene como objetivo abordar la vulnerabilidad PrintNightmare, no puede hacer el trabajo completamente, aunque limita el rango de posibles ataques. Si bien Microsoft se siente seguro de que la actualización está funcionando según lo diseñado, algunos investigadores de la comunidad de seguridad sugieren lo contrario. La disputa parece ser sobre el origen del problema, ya sea la configuración insegura de algunos ajustes del registro u olvidando comprobar un formato alternativo para la ruta de acceso a la DLL maliciosa de un atacante.

Lo que Microsoft hace a continuación está por verse. ¿El gigante de Redmond dará otra puñalada al PrintNightmare este martes de parches, programado para el 13 de julio de 2021?

Mantente a salvo y continúa imprimiendo

En caso de que no puedas hacer uso de los parches, e incluso si puedes, al menos hasta que los parches sean suficientes, ESET está lanzando algunos consejos de configuración de productos que ayudan a evitar que los exploits de PrintNightmare comprometan tus sistemas. El consejo de solución de Microsoft es deshabilitar el servicio de cola de impresión por completo o deshabilitar la impresión remota a través de directivas de grupo. La primera opción deshabilita toda la impresión en ese dispositivo, tanto en impresoras locales como remotas, mientras que la segunda deja habilitada la impresión local, pero deshabilita la impresión remota en la impresora local. Aplicado a través de toda la red, cualquier solución deshabilita toda la impresión remota.

Sin embargo, un enfoque menos drástico es establecer reglas en ESET Endpoint Security, o a través de políticas de ESET PROTECT, que bloqueen el uso malicioso del servicio Print Spooler. Mediante la capa host-based intrusion prevention system (HIPS) de ESET, los administradores de TI pueden impedir que spoolsv.exe escriba nuevas DLL en la carpeta del controlador (un elemento necesario de explotación remota de la vulnerabilidad PrintNightmare) siguiendo estos pasos:

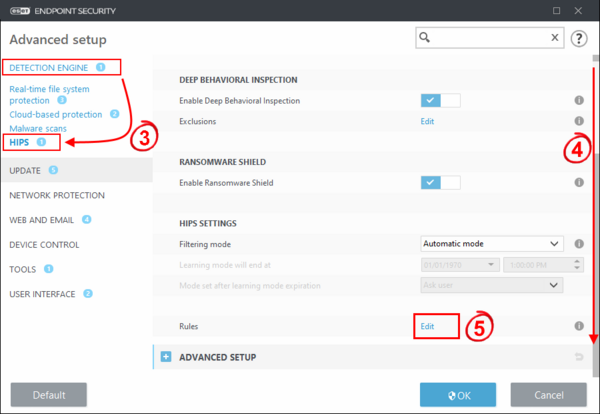

1. Abrir la ventana principal del programa de su producto ESET Windows.

2. Presionar la tecla F5 para acceder a la configuración avanzada.

3. Hacer clic en Motor de detección > HIPS.

4. Desplazar hacia abajo.

5. Hacer clic en Editar para acceder a las reglas de HIPS.

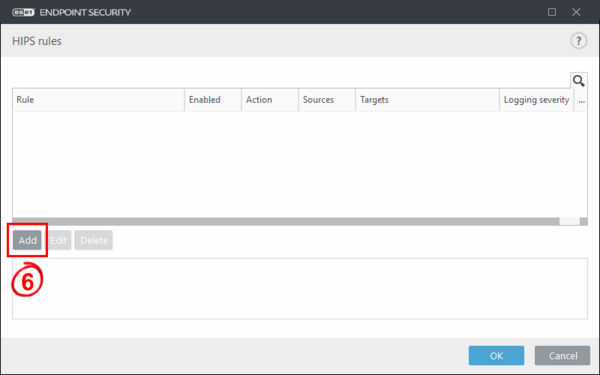

6. Hacer clic en Agregar.

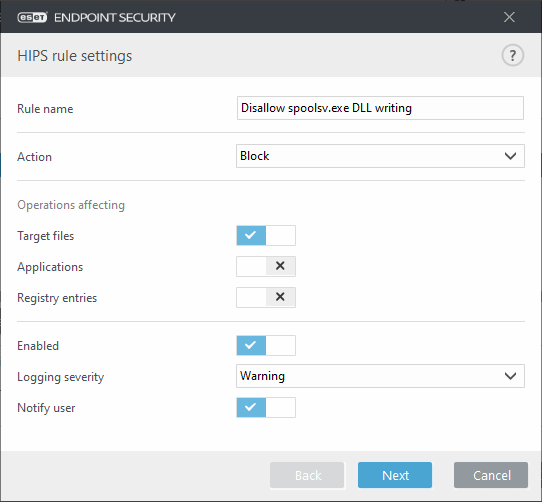

7. Configurar una nueva regla. En la ventana de configuración de reglas de HIPS, puedes asignar a la regla el nombre "No permitir la escritura de DLL de spoolsv.exe". A continuación, bloquear las operaciones que afecten a los archivos de destino (ambos especificados en los pasos siguientes) y habilitar la regla, registrar la información sobre esta regla y notifique al usuario con una pequeña ventana emergente. Cuando hayas terminado, haz clic en Siguiente.

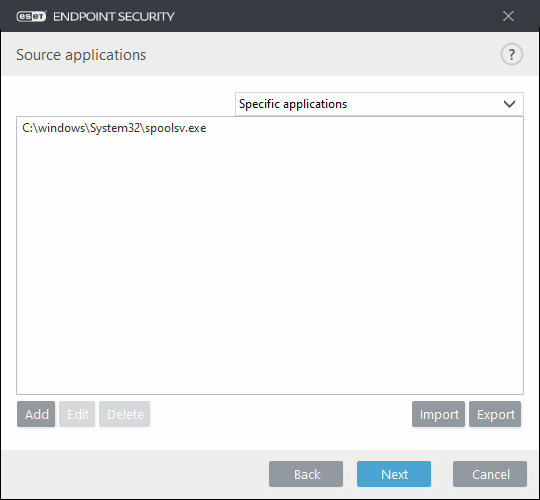

8. En la ventana Aplicaciones de origen, selecciona Aplicaciones específicas en el menú desplegable y, a continuación, haz clic en Agregar.9. En la ventana Agregar, escriba la siguiente ruta de acceso de archivo, haz clic en Aceptar y, a continuación, en Agregar (ten en cuenta que la ruta de acceso del archivo se basa en un sistema con Windows instalado en C:\Windows; modifique según sea necesario) C:\Windows\System32\spoolsv.exe10. Haz clic en Siguiente.

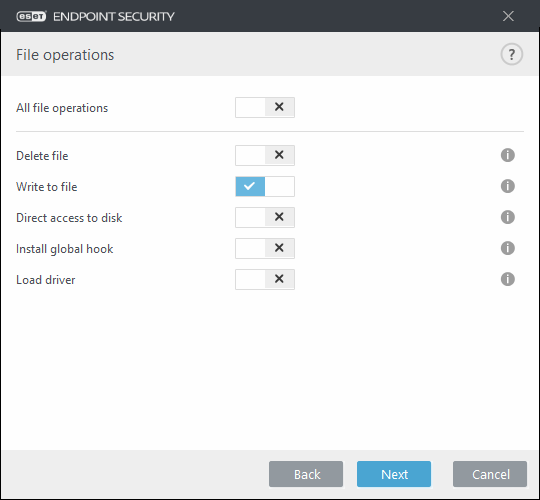

11. Haz clic en la barra deslizante situada junto a Escribir en archivo y, a continuación, haz clic en Siguiente.

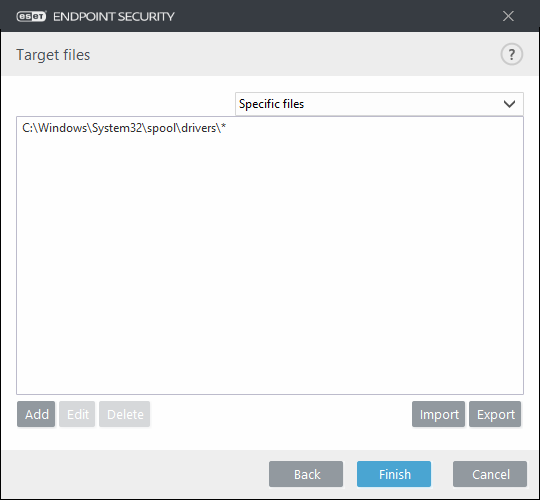

12. En la ventana Archivos de destino, seleccione Archivos específicos en el menú desplegable y, a continuación, haga clic en Agregar.13. En la ventana Agregar, escriba la siguiente ruta de acceso de archivo, haga clic en Aceptar y, a continuación, en Agregar. C:\Windows\System32\spool\drivers\14. Haga clic en Finalizar.

15. Una vez completada la nueva regla debería tener este aspecto:

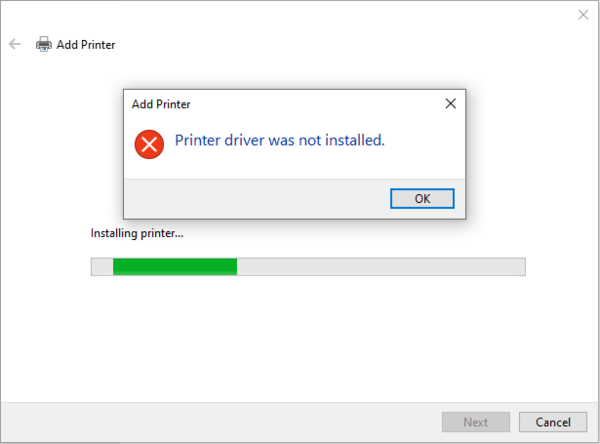

16. Haz clic en Aceptar dos veces para volver a la ventana principal del programa y habilitar la nueva regla.Una vez habilitada, esta regla de HIPS debe dejar intacta toda la funcionalidad de impresión local y remota (es decir, imprimir en impresoras locales y remotas y aceptar trabajos de impresión enviados de forma remota a una impresora local), excepto que se producirá un error al instalar nuevas impresoras:

Las impresoras que ya están instaladas deben seguir siendo funcionales. Si se ha implementado esta regla de HIPS, se puede instalar o configurar una nueva impresora en una estación de trabajo deshabilitando temporalmente esta regla y habilitándola una vez instalada la impresora.

Aunque los investigadores de ESET han probado esta regla, si la impresión es una función crítica en su negocio, debe probarla cuidadosamente en su entorno antes de implementarla ampliamente.

Por último, es importante recordar deshabilitar esta regla una vez que Microsoft publique parches totalmente funcionales y se hayan instalado en su entorno.

Agradecemos al CTO de ESET Países Bajos, Donny Maasland, y a su equipo por esta sugerencia y por la próxima. Para aquellos que utilizan ESET Enterprise Inspector, la solución de detección y respuesta de endpoints de ESET, puede crear reglas personalizadas que detecten la explotación de CVE-2021-1675:

1. PrintNightmare — Printer Spooler dejó caer .dll archivo [K1989A], que detecta spoolsv.exe dejando caer un archivo DLL con una reputación baja en la carpeta de controladores de cola de impresión.

1. PrintNightmare — Printer Spooler cargado DLL no confiable [K1989B], que detecta spoolsv.exe cargando un archivo DLL con una reputación baja desde la carpeta de controladores de cola de impresión.

2. PrintNightmare — Printer Spooler ejecutó cmd.exe [K1989C], que detecta spoolsv.exe generando cmd.exe como un proceso secundario.

Si bien las reglas a las que se hace referencia aquí están configuradas para ESET Enterprise Inspector, debería ser posible adaptarlas a otras plataformas de detección y respuesta de endpoints.