Hur fungerar ransomware?

Databrottslingar som arbetar med utpressningsprogram använder en rad tekniker, bland annat:

- Utpressningsprogram som låser skärmen blockerar åtkomsten till enhetens skärm, med undantag för utpressningsprogrammets gränssnitt.

- Utpressningsprogram som ändrar PIN ändrar enhetens PIN-kod så att dess innehåll och funktioner inte går att nå.

- Utpressningsprogram som låser disken krypterar MBR (Master Boot Record) och/eller kritiska filsystemstrukturer och hindrar på det sättet användaren från att komma åt operativsystemet.

- Ransomware med kryptering krypterar användarens filer som är lagrade på disk.

Varning

I allmänhet kräver dessa typer av utpressningsprogram betalning, för det mesta i Bitcoin, Monero eller någon annan kryptovaluta som är svår att spåra. I gengäld hävdar databrottslingarna att de kommer att dekryptera låsta data och/eller återställa åtkomsten till den drabbade enheten. Men det finns absolut inga garantier att cyberbrottslingarna kommer att fullgöra sin del av överenskommelsen (ibland klarar de inte ens att göra det, antingen avsiktligt eller på grund av inkompetent programmering). Därför rekommenderar ESET att du inte betalar den begärda summan, åtminstone inte innan du har kontaktat ESETs tekniska support för att undersöka möjligheterna till dekryptering.

Varför behöver små och medelstora företag bry sig om ransomware?

Enligt Ponemons undersökning Cybersäkerhet i små och medelstora företag (SMB) hade vartannat företag i undersökningen varit med om en attack med utpressningsprogram under de senaste 12 månaderna, en del företag flera gånger. För de flesta (79 %) infiltrerades deras filsystem på grund av någon form av social manipulation.

Denna statistik visar på två saker:

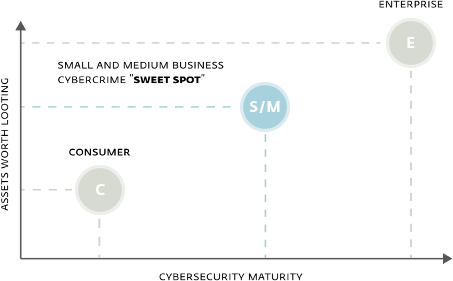

1. I motsats till vad de själva tror, blir små och medelstora företag en alltmer intressant måltavla för databrottslingar.

2. Små och medelstora företag är värdefullare mål än konsumenter och samtidigt mer sårbara än stora företag eftersom små och medelstora företag vanligtvis saknar de ekonomiska och säkerhetsmässiga resurser som deras större motsvarigheter har. Just denna kombination gör dem till ett ”utmärkt mål” för angriparna.

Läs mer

I samma rapport konstateras också att PC var de mest utsatta enheterna (78 %), följt av mobiltelefoner och surfplattor (37 %) och företagets servrar (34 %). Om attacken med utpressningsprogram lyckades betalade majoriteten (60 %) av offren den begärda lösensumman. Beloppet de betalade var i genomsnitt högre än 2150 USD. Men det finns bättre sätt att hantera hotet från ransomware, genom att fokusera på förebyggande åtgärder och dataåterställning.

Hur håller ni er organisation skyddad?

Grundläggande steg för skydd och återställning:

- Säkerhetskopiera regelbundet era data och lagra minst en fullständig säkerhetskopia av era mest värdefulla data offline

- Se till att all programvara och alla appar – inklusive operativsystem – är rättade och uppdaterade

- Använd en tillförlitlig lösning för säkerhet i flera skikt och se till att den hålls uppdaterad

Ytterligare skyddsåtgärder

- Minska attackytan genom att inaktivera eller avinstallera onödiga tjänster och program

- Skanna nätverken med avseende på riskabla konton med svaga lösenord och se till att de stärks

- Begränsa eller förbjudanvändning av protokollet RDP (Remote Desktop) från platser utanför nätverket alternativt aktivera autentisering på nätverksnivå

- Använd ett virtuellt privat nätverk (VPN) för anställda som kopplar upp sig mot företags system på distans

- Se över brandväggens inställningar och stäng alla portar som inte är nödvändiga och som kan leda till infektion

- Se över regler och policyer för trafik mellan interna företagssystem och externa nätverk

- Lösenordsskydda konfigurationen av era säkerhetslösningar för att förhindra att de inaktiveras av en angripare

- Dela upp företagets LAN i undernät och anslut dem till brandväggar för att begränsa lateral förflyttning och åtkomlig attackyta för utpressningsprogram eller andra attacker, inom nätverket

- Skydda era säkerhetskopior med tvåfaktorsautentisering eller multifaktorsautentisering

- Utbilda regelbundet personalen i att känna igen cyberhot och hur man hanterar försök till social manipulation

- Begränsa åtkomsten till delade filer och kataloger till endast dem som behöver det, inklusive att markera innehållet som skrivskyddat, och bara ändra denna inställning för personal som måste ha åtkomst med skrivrättighet

- Aktivera detektering av potentiellt osäkra eller oönskade program (PUSA/PUA) för att identifiera och blockera verktyg som skulle kunna missbrukas av angripare för kringgå säkerhetslösningen

Inget företag är helt säkert från utpressningsprogram

Om ditt företag inte har utsatts för ransomware kan du frestas att ta för givet att hot av denna typ bara gäller större organisationer. Statistiken visar att det inte stämmer. Även en riktad attack kan tappa kontrollen och ge urskillningslös skada till och med globalt. En attack med skadeprogram i Ukraina i juni 2017 som av ESET detekterades som Diskcoder.C (även känd som Petya och NotPetya) hittade snart vägen ut ur landet. Senare framkom det att detta var en välorganiserad attack mot en distributionskedja, som infiltrerade populära bokföringsprogram för att angripa och skada ukrainska organisationer, men där man tappade kontrollen och många globala och mindre företag infekterades och orsakade skador på hundratals miljoner USD.

Ett annat skadeprogram, som av ESET detekterades som masken WannaCryptor.D (även känd som WannaCry), spreds snabbt med hjälp av det från NSA läckta verktyget EternalBlue, vilket utnyttjade en sårbarhet i nätverksprotokollet SMB (Server Message Block) som huvudsakligen används för delad åtkomst till filer och skrivare. Trots att Microsoft släppte rättelser för de flesta av de utsatta, sårbara Windows-operativsystemen nästan två månader före attacken lyckades WannaCryptor.D infiltrera nätverken hos tusentals organisationer över hela världen. Kostnaderna för skadorna från detta cyberangrepp har uppskattats till flera miljarder USD.

Säkerhet från ESET skyddar mot ransomware

ESET PROTECT

Advanced

Skydda era företagsdatorer, bärbara datorer och mobila enheter med hjälp av säkerhetsprodukter, som alla hanteras via en molnbaserad kontrollpanel. Lösningen innehåller molnbaserad sandboxing-teknik, skydd mot zero-day-hot och ransomware samt möjlighet till fullständig diskkryptering för bättre skydd av data.

Blog

Det lyder som science fiction, men det er faktisk muligt for hackere at angribe din telefon med ultralyd og få stemmeassistenten til at gøre ting for dem, helt uden du lægger mærke til noget som…