EDRとは?侵入を防止する事前対策では駄目なのか

EDR誕生の背景や仕組みを説明します。

EDR(Endpoint Detection and Response)の仕組み

EDRは、クライアントPCなど、エンドポイントにある各デバイスにエージェントを組み込み、デバイスを監視します。

そして、エージェントから吸い上げた情報を検知サーバで集約し、常時監視します。

いざ、異常や不審な挙動が発生した場合には、異常の内容に加え、各デバイスの状態や通信について管理者に通知したり、遮断するのがEDRの主な役割です。

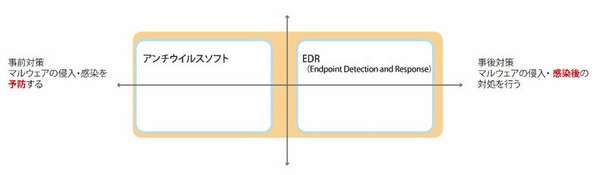

事前対策と事後対策

EDR(Endpoint Detection and Response)は、ユーザのPCやサーバなど、エンドポイントで不審な挙動を検知します。脅威の侵入を防ぐのではなく、侵入した脅威を検出し、修復を行うのがEDRの目的です。

セキュリティ対策を大きく2つに分けると、脅威が侵入する前の対策である「事前対策」と、脅威が侵入した後の対策である「事後対策」とに分けられます。

- 事前対策:脅威を侵入させないための対策。脅威の侵入を防止する。

- 事後対策:脅威が侵入してしまった後の対策。迅速に侵入前の状態に戻す。侵入後の被害を最小限に食い止める。

EDRは、事後対策を目的とした製品です。

EDRはこうして誕生した 事前対策の限界

1980年代以降、コンピュータウイルスに対抗して、アンチウイルス製品が次々と登場しはじめました。これらのアンチウイルス製品において、要となる技術がパターンマッチングと呼ばれる技術でした。

パターンマッチング方式とは、マルウェアや感染ファイルに見られるデータのパターンをデータベース化し、コンピュータ上のファイルに同様のデータパターンがないか、コンピュータをスキャンして調べる方法です。不正なファイルと同じパターンを持つファイルがあれば、アンチウイルス製品が不正なファイルとして検出します。

ところが、近年では、マルウェアは改良型である亜種を含めると、1日に100万個から200万個も新種が発見されています。それだけの数のファイルを解析し、データベースにパターンとして登録しているのでは、マルウェアの数に対し、解析や登録が追いつきません。

また、パターンマッチング方式による事前対策では、過去に解析したことがあるパターンを持つマルウェアは検出できても、全く新しい未知のマルウェアは、データベースに情報がないために検出できません。

このような背景から、パターンマッチング方式を利用した、脅威を侵入させないという事前対策のアプローチには限界があるという認識が広がりました。

また、標的性の高い攻撃においては、セキュリティが甘い箇所を何としてでも見つけ出し、執拗に侵入が行われるケースも少なくありません。振る舞い検知やサンドボックスなどの高度な検知機能を備えていても、それらの検知を回避したマルウェアの存在が確認されています。このため、検知機能が十分であっても、侵入されることを前提とした事後対策が必要という意識が高まっています。

事前対策と事後対策はどちらが重要?

事前対策ではすべてに対応できないという事実から生まれたのが、脅威の侵入は防げない前提で、万が一、侵入された場合に不審な挙動を検知して、迅速に復旧するという事後対策という考え方です。

エンドポイントで常時監視し、異常や不審な挙動が発生した場合に通知、復旧を支援するという製品「EDR」は、事後対策の考え方に基づいた製品です。

脅威を侵入させないための対策「事前対策」と、脅威が侵入してしまった後の対策「事後対策」では、どちらがより重要ということではなく、違うのはその役割です。

事前対策と事後対策を組み合わせて、多重防御するセキュリティ施策が望ましいとされています。

MDRにNDRにNGAV?EDRとの違い

EDR以外にも新しい考え方や技術を搭載したセキュリティ製品が生まれています。MDR、NDR、NGAVなど、名称を聞いただけではどのような製品なのか分かりにくい用語を、EDRとの比較で説明します。

EDRとMDRの違い

「MDR(Managed Detection and Response)」とは、”検知と対応のマネージドサービス”という意味で、エンドポイントを監視するEDRもMDRの一部です。

EDRで脅威を検知した後には、侵入経路の特定や情報流出経路の遮断などの対応が必要ですが、適切に対処するためには、高度なスキルとノウハウが必要です。脅威の検知後に、その情報を適切に活用するという難易度の高い工程を、自社の従業員だけで行える企業は限られています。

そこで、脅威の検知から対応までの工程を、マネージドサービスとして代行してくれるのが、MDRです。

EDRとNDRの違い

クライアントPCなどエンドポイントを監視するEDRに対し、「NDR (Network Detection and Response)」は、ネットワークトラフィックを監視します。NDRは、ネットワーク全体を可視化し、異常な通信を検知するというセキュリティ手法です。

膨大なネットワークトラフィックを監視するにあたり、異常な通信だと判定するための閾値をチューニングする方法が課題となりますが、多くのNDR製品ではAIによる自動学習により、企業ごとに最適な閾値を自動生成することができます。

また、最近では、EDR、MDR、NDRを総称し、XDRと呼ばれることもあります。

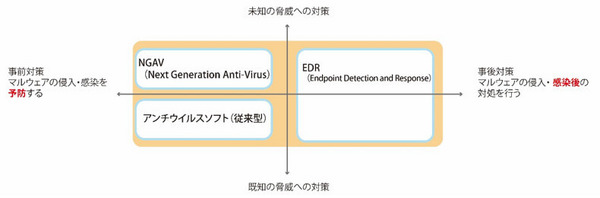

EDRとNGAVの違い

「NGAV(Next Generation Anti-Virus)」とは、”次世代型アンチウイルス”という意味ですが、従来のAVで使われたパターンマッチング技術とは異なり、振る舞い検知やAI・機械学習などの技術で脅威を検知する点が”次世代”たる所以です。これらの新しい技術を搭載したNGAVでは、既知の脅威だけではなく、未知の脅威も検知できます。

ただし、NGAV製品といっても、”次世代”の定義はベンダーごとに異なっています。

新しい技術の他、パターンマッチングを併用する製品もあれば、クラウドセンターのセキュリティ専門家の知見を活かした防御を提供するサービスを含めて、NGAVと呼ぶ製品もあります。

従来型のAV製品と同様、NGAVの目的は事前対策です。事後対策を目的としたEDRと比較して、どちらが優れるということではなく、違うのはソリューションの役割・目的である点に注意してください。

NGAV(次世代型アンチウィルス)に関しては、「NGAV(次世代アンチウイルス)とは?EDRとの違いと製品比較のポイント」で詳細を解説しています。

EDR製品はこう選ぶ!欠かせない条件は?

EDR製品は、ベンダーにより特徴や強みが異なるものの、EDR製品を選定するときに、重視したいポイントが存在します。EDR製品に欠かせない条件について、解説します。

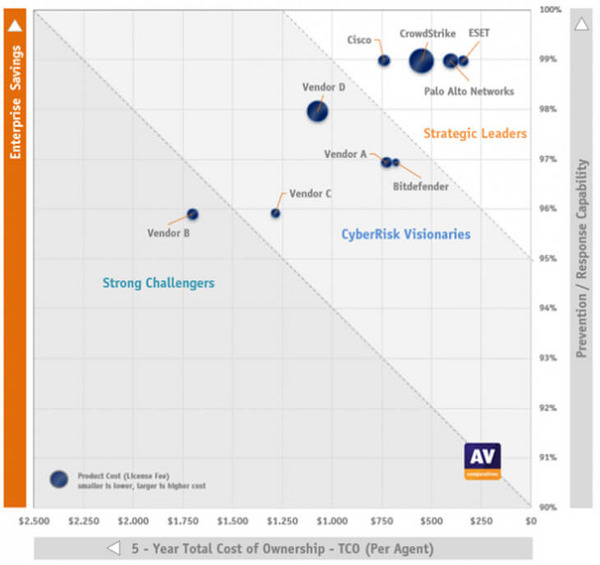

誤検知率が低いこと

セキュリティ対策製品全般に言えることですが、業務で欠かせないファイルやアプリケーションまで不審なものとして検出してしまうのでは意味がありません。 セキュリティ対策製品が、正規のファイルやアプリケーションを誤って検知・検出してしまうことを「誤検知」と言います。 誤検知が高いEDRを選択してしまうと、例えば、自社開発のソフトウェアなど、業務で必要なシステムまでも検知してしまうことがあります。 EDRの誤検知により、業務効率が低下してしまいます。

- 誤検知率を比較する方法

セキュリティ対策製品を、公平な立場からテスト・検証する独立系テスト機関が存在します。

例えば、大手テスト機関のひとつが「AV-Comparatives」です。

AV-Comparativesでは、近年、EPRテスト(EDRソリューションとエンドポイントセキュリティ製品に対する包括的なテスト)という検査項目を新設しています。

EPRテストの結果は、例えば次のように示されており、各ベンダーの製品に対する評価が、一覧できます。

動作が軽い・業務を妨げないこと

EDR製品導入後の動作の軽さも重要なポイントです。製品インストール後に、ユーザの作業や業務を阻害してしまうような製品は選択すべきではありません。

同じく、AV-Comparativesのようなテスト機関では、製品インストール後のパフォーマンスに関するテストもしているため、参考にできます。

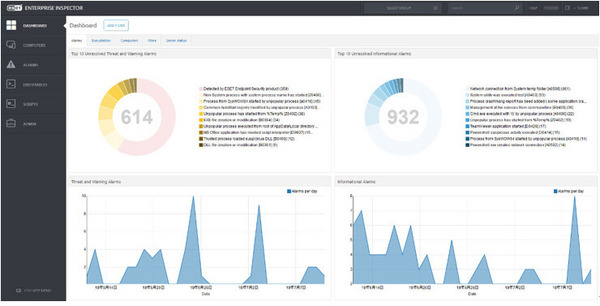

ダッシュボードが見やすいこと

EDR製品では、検知サーバに集約された情報を、ダッシュボードで確認するタイプの製品が主流になっています。 セキュリティ担当者は、このダッシュボードを見ながら状態を把握し、対策を検討するため、EDR製品にとって、使いやすく見やすいダッシュボードであることは非常に重要です。

工夫をこらしたダッシュボードを搭載しているEDR製品の例が、「ESET Enterprise Inspector」です。

ESET Enterprise Inspectorでは、ダッシュボードの見方が1つではなく、「ALARMS(アラーム)」「EXECUTABLES(実行ファイル)」「COMPUTERS(コンピュータ)」といった複数のタブで、視点を切り替えられます。

1つの事象に対し、視点を切り替えながら、確認・検証することで、気づきを得られる工夫がされています。

また、アラートが発生した場合は、プロセスツリーを表示してその原因を深堀りすることが可能です。

防御型製品と組み合わせて多層防御できる

EDRは、侵入した脅威を検出し、修復を行うことを目的とした事後対策のための製品であると紹介しました。

脅威の侵入を防ぐことを目的とした事前対策のソリューションとは、目的が異なるものであり、どちらかを選ぶというものではありません。

近年では、標的型攻撃・ファイルレスマルウェア・新型ランサムウェアなどにより、脅威状況は複雑化しており、事前対策と事後対策を層のように積み重ねる多層防御が欠かせなくなっています。

これからEDR製品の導入を検討する場合は、事前対策のソリューションと組み合わせて、多層防御が組める製品であることが望まれます。

リアルタイムで検知かつリアルタイムで警告

早期復旧を目的としたEDRにおいて、リアルタイムで監視することはもちろん、監視だけでなく、警告がリアルタイムに行われ、対策がすぐに取れるかという点も重要です。

一方で、脅威の分析には専門技術を要するため、セキュリティ専門家の知見が必要です。

EDR製品の中には、セキュリティ専門家が契約企業の担当者に代わり、エンドポイントのセキュリティを常に監視し、疑わしい動作が生じた場合はリアルタイムで警告するサービスを付けられる製品もあります。

セキュリティ人材が確保できない企業などでは、重視すべきポイントです。

柔軟な契約体系でコストが抑えられること

セキュリティ製品の場合、ネットワーク構成により契約内容が異なるため、個別見積もりでコストが決定する場合がほとんどです。そのため、EDR製品同士で単純にコスト比較することは困難ですが、参考になる情報は存在します。

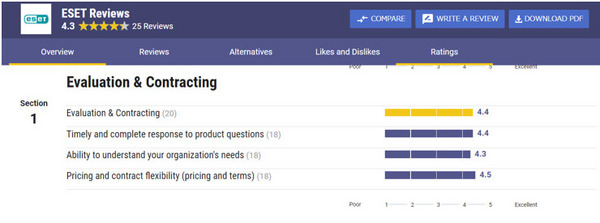

セキュリティ製品だけでなく数々のソフトウェアの評価結果をまとめている「peerinsights」は、ベンダーではなく第三者評価機関であるGartner社による評価なので、EDR製品のコストを比較するときに参考になるでしょう。

数々の評価項目のうち、コストの比較の場合、「Pricing and contract flexibility (pricing and terms) 」を確認します。

また、EDRの導入・運用コストを抑えるためには、自社のネットワーク構成の変化に合わせて、契約内容が柔軟に選択・変更できる製品を選ぶべきです。

まとめ

「EDR(Endpoint Detection and Response)」について、概要や製品選びのポイ ントについて解説してきました。

最後に、ESETの事後対策向けのEDR(Endpoint Detection and Response)ソリューション、「ESET Enterprise Inspector」の詳細はこちらをご覧ください。

また、高度な事前対策として、未未知の脅威も検出するクラウドベースのサンドボックスセキュリティ機能を含む統合エンドポイント製品「ESET Protect Advanced」も提供しています。「ESET Protect Advanced」詳細はこちらをご覧ください。