Compromis MoustachedBouncer via le scénario AitM

- MoustachedBouncer est un groupe d’attaquants spécialisé dans l'espionnage des ambassades, y compris européennes, en Biélorussie. Il est très probablement aligné sur les intérêts de la Biélorussie et récemment découvert par les chercheurs d'ESET.

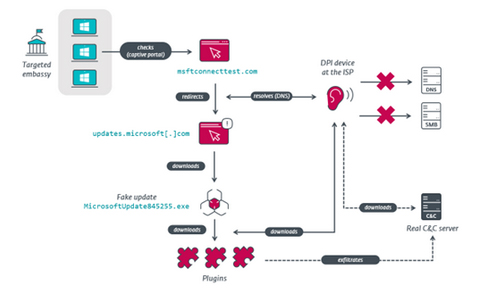

- Le groupe opère depuis au moins 2014 et utilise la technique AitM (Adversary-In-The-Middle) depuis 2020 pour rediriger les demandes de vérifications de portail captif de fournisseur d’accès à internet (FAI) vers un serveur de commande et de contrôle (C&C), ce qui permet également de diffuser des logiciels espions.

- ESET estime que MoustachedBouncer utilise un « système d'interception légal » pour mener ses opérations AitM.

- Depuis 2014, le groupe exploite un framework de malware que nous avons nommé NightClub. Il utilise des protocoles de messagerie pour les communications C&C. Depuis 2020, le groupe utilise, en parallèle, un deuxième framework malware que nous avons nommé Disco.

- NightClub et Disco prennent en charge des plugins d'espionnage, notamment de capture d'écran, un enregistreur audio et un outil d’exfiltration de fichiers.

Paris - 10 août 2023. ESET Research a découvert un nouveau groupe de cyberespionnage : MoustachedBouncer. Il est nommé ainsi d'après son origine présumée, sa présence en Biélorussie et sont alignement avec les intérêts du gouvernement local. Actif depuis au moins 2014, le groupe ne cible que les ambassades étrangères, y compris européennes, en Biélorussie. Depuis 2020, MoustachedBouncer a très probablement été en mesure d'effectuer des attaques AitM par l’intémédiaire des Fournisseurs d’Accès à Internet (FAI), en Biélorussie, afin de compromettre ses cibles. Le groupe utilise deux jeux d'outils distincts qu'ESET a nommés NightClub et Disco. La recherche a été présentée en exclusivité lors de la conférence Black Hat USA 2023 le 10 août 2023 par Matthieu Faou, chercheur chez ESET.

Selon la télémétrie d'ESET, le groupe cible les ambassades étrangères en Biélorussie, et ESET a identifié quatre pays dont le personnel de l'ambassade a été ciblé : deux d'Europe, un d'Asie du Sud et un d'Afrique. ESET estime que MoustachedBouncer est très probablement aligné sur les intérêts de la Biélorussie et se concentre sur des activités d'espionnage, en particulier contre les ambassades étrangères en Biélorussie. MoustachedBouncer utilise des techniques avancées pour organiser les communications entre le serveur de commande et contrôle (C&C) et les implants : l'interception réseau au niveau des FAI pour l'implant Disco, les e-mails pour l'implant NightClub et le DNS dans l'un des plugins NightClub.

Pour compromettre leurs cibles, les opérateurs de MoustachedBouncer trafiquent l'accès Internet de leurs victimes, probablement au niveau du FAI, pour faire croire à Windows qu'il se trouve derrière un portail captif.

« Pour les plages IP ciblées par MoustachedBouncer, le trafic réseau est redirigé vers une page Windows Update apparemment légitime, mais fausse », explique Matthieu Faou, chercheur ESET, qui a découvert ce groupe d’attaquants. « Cette technique de l'adversaire du milieu ne se produit que contre quelques organisations sélectionnées, peut-être juste des ambassades, mais pas à l'échelle du pays. Ce scénario AitM nous rappelle les acteurs de la menace Turla et StrongPity, qui ont recours à des installateurs de logiciels comprenant des chevaux de Troyes et distribués à la volée au niveau des FAI. »

« Bien que la compromission des routeurs, afin de mener des attaques AitM, sur les réseaux des ambassades ne puisse pas être complètement écartée, la présence de capacités d'interception légales en Biélorussie suggère que l’interception se produit au niveau des FAI plutôt que sur les routeurs des cibles », explique le chercheur d'ESET.

Depuis 2014, les familles de logiciels malveillants utilisées par MoustachedBouncer ont évolué, et un grand changement s'est produit en 2020, lorsque le groupe a commencé à utiliser des attaques dites de l’adversaires du milieu. MoustachedBouncer exploite les deux familles d'implants en parallèle, mais sur une machine donnée, un seul est déployé à la fois. ESET estime que Disco est utilisé conjointement avec les attaques AitM, tandis que NightClub est utilisé pour les victimes où l'interception du trafic au niveau du FAI n'est pas possible en raison de solutions de protection telle que l'utilisation d'un VPN (le trafic Internet est acheminé en dehors de la Biélorussie).

« La principale conclusion est que les organisations qui se situent dans des pays étrangers où l'on ne peut pas faire confiance à Internet devraient utiliser un tunnel VPN pour l’intégralité de leur trafic Internet afin de contourner tout dispositif d'inspection réseau. Ils devraient également respecter les règles de l’art de la protection des systèmes d’information, tels que recommandés par NIST, ISO ou les instances nationales comme l’ANSSI. », conseille Benoit Grunemwald, Expert Cybersécurité chez ESET France.

L'implant NightClub utilise des services de messagerie gratuits, à savoir le service de messagerie Web tchèque Seznam.cz et le fournisseur de messagerie Web russe Mail.ru, pour exfiltrer les données. ESET pense que les attaquants ont créé leurs propres comptes de messagerie, au lieu de compromettre les comptes légitimes.

Le groupe APT se concentre sur le vol de fichiers et la surveillance des supports de données, y compris externes. Les capacités de NightClub incluent également l'enregistrement audio, la prise de captures d'écran et l'enregistrement des frappes de clavier.

ESET Research considère MoustachedBouncer comme est un groupe distinct. Nous avons également trouvé des éléments qui nous permettent d'évaluer avec un faible niveau de confiance qu'il collabore avec un autre groupe d'espionnage actif, Winter Vivern, qui a ciblé le personnel gouvernemental de plusieurs pays européens, dont la Pologne et l'Ukraine, en 2023.

Pour plus d'informations techniques sur MoustachedBouncer, consultez l'article de blog « MoustachedBouncer: Espionnage contre les diplomates étrangers en Biélorussie » sur WeLiveSecurity.

Ines KHELIFI : +33 01 55 89 29 30 - ines.k@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.